W pierwszej części artykułu omawiającego szyfrowanie i uwiarygodnianie poczty elektronicznej, oprócz zarysu kryptografii stosowanej, przedstawiono pokrótce proces uzyskiwania certyfikatu za pośrednictwem urzędu certyfikacji. Kolejne części opisują eksportowanie certyfikatu wraz z kluczami z przeglądarki internetowej, konfigurację programu pocztowego oraz pokazują jak wygląda podpisywanie i szyfrowanie wysyłanych wiadomości.

W dzisiejszych czasach, podstawowym środkiem komunikacji na odległość jest niewątpliwie poczta elektroniczna. Używanie elektronicznych sposobów komunikacji jest oczywiście wygodne, szybkie i tanie. Niesie jednak ze sobą wiele potencjalnych zagrożeń.

Zagrożenia wynikające z korzystania z poczty elektronicznej

Wiadomość zanim dotrze do adresata, dla którego jest przeznaczona, może zostać przeczytana przez niepowołaną osobę, może również ulec modyfikacji. Możliwe jest także podszycie się pod drugą osobę i wysłanie korespondencji w jej imieniu bez jej wiedzy i zgody. Obecnie uchwalana ustawa o policji znacznie zwiększa uprawnienia służb do wglądu w dane telekomunikacyjne, internetowe i pocztowe. To oczywiście zgodnie z obowiązującym prawem. A co z hakerami, konkurencją, wywiadem gospodarczym i zwykłymi żartownisiami? Każda wiadomość elektroniczna wysłana z jednego miejsca na świecie, zanim dotrze do miejsca przeznaczenia, przekazywana jest za pośrednictwem medium w postaci kabli, światłowodów, sieci wifi, poprzez ogromną ilość urządzeń, takich jak routery, switche, stacje bazowe, punkty dostępowe sieci bezprzewodowej etc. Na każdym z tych etapów można podsłuchać sieć, analizując przesyłane dane w postaci pakietów, ramek, bit po bicie. Wprawna osoba jest w stanie przeczytać wysłaną wiadomość, jak również uzyskać niezaszyfrowane hasła dostępowe użytkowników do serwerów pocztowych korzystających na przykład z protokołów POP3 czy IMAP. A przecież nierzadko w korespondencji elektronicznej wysyłamy nasze dane osobowe, poufne informacje osobiste, prywatne zdjęcia, dokumenty służbowe, umowy, numery kart kredytowych, numery i skany dowodów osobistych, paszportów, listy płac, projekty czy też konsultujemy oferty cenowe w tajemnicy przed naszą konkurencją. Używając standardowych programów pocztowych i kont na serwerach, dane te nie są w żaden sposób chronione i mogą przy odrobinie wysiłku zostać odczytane przez osoby nieuprawnione. Co prawda komunikacja pomiędzy serwerami Exchange – szczególnie w nowych wersjach systemu, a oprogramowaniem klienckim pocztowym, jest z reguły szyfrowana, to jednak stosując na przykład formę ataku man-in-the-middle, można przechwycić i zdekodować transmisję danych (używając chociażby oprogramowania SSLsplit).

Praktyczne metody zabezpieczenia poczty elektronicznej

Zdając sobie sprawę z powyższych zagrożeń, przy odrobinie chęci oraz ponosząc niewielkie nakłady finansowe, możemy skutecznie im przeciwdziałać stosując dwie podstawowe metody uwiarygodniania i zabezpieczania korespondencji elektronicznej: podpis elektroniczny oraz szyfrowanie treści wiadomości. Istnieje wiele darmowych, płatnych, komercyjnych i do użytku domowego, metod umożliwiających szyfrowanie i podpisywania e-maili. Niemniej jednak najbardziej profesjonalną i jednocześnie skuteczną ale i prostą w obsłudze, jest zastosowanie płatnego certyfikatu wydanego przez upoważnioną jednostkę certyfikującą. Możemy tutaj sięgnąć po produkty zarówno firm zagranicznych jak i naszych rodzimych. W tym drugim przypadku będzie to najprostsze i w pełni przystosowane do polskich realiów rozwiązanie, tym bardziej że niczym nie ustępujące zachodnim odpowiednikom.

Podpis elektroniczny oraz szyfrowanie poczty e-mail

Aby zrozumieć działanie podpisu elektronicznego oraz szyfrowanie wiadomości, musimy najpierw wyjaśnić kilka pojęć z zakresu kryptografii, a konkretnie kryptografii asymetrycznej.

Kryptografia asymetryczna, zwana również kryptografią klucza publicznego, jest rodzajem kryptografii a więc dziedziną wiedzy o przekazywaniu informacji w sposób zabezpieczony, przy użyciu dwóch lub więcej powiązanych ze sobą kluczy. Konkretnie chodzi o dwa rodzaje kluczy: klucz publiczny i klucz prywatny. Przy czym bardzo ważne jest to, że klucza prywatnego, mimo że powiązany jest on z kluczem publicznym, nie da się w łatwy sposób odtworzyć na podstawie klucza publicznego. Algorytmy mające zastosowanie w kryptografii asymetrycznej, opierają się na operacjach matematycznych jednokierunkowych, a więc da się je przeprowadzić w jedną stronę łatwo, a w drugą bardzo trudno (np. potęgowanie modulo i logarytmowanie dyskretne). Teoretycznie więc, kryptografia asymetryczna jest do złamania, ale w praktyce jest to na tyle trudne, że w normalnych codziennych czynnościach, możemy przyjąć, iż jest bezpieczna.

Wykorzystanie klucza prywatnego i publicznego w szyfrowaniu i podpisie elektronicznym

Ogólnie rzecz ujmując, klucz publiczny służy do szyfrowania przesyłanej informacji. Jak sama jego nazwa wskazuje, jest on jawny – publicznie dostępny, a więc każdy może przy jego użyciu zaszyfrować informację wysyłaną do osoby wskazanej w kluczu publicznym. Klucz prywatny natomiast, służy do deszyfrowania informacji. Jest kluczem prywatnym, a więc nie powinien być nikomu ujawniany poza jego właścicielem. Informacja zaszyfrowana przy użyciu klucza publicznego danej osoby, może zostać deszyfrowana tylko przy użyciu pasującego do pary klucza prywatnego tej osoby.

Inaczej ma się sytuacja jeśli chodzi o podpis elektroniczny wiadomości. Tutaj jest odwrotnie. Kluczem prywatnym podpisujemy wysyłaną wiadomość, gwarantując tym swoją tożsamość jako nadawcy wiadomości. Klucz publiczny służy natomiast do sprawdzenia, weryfikacji tożsamości osoby podpisującej, i ponieważ klucz publiczny jest ogólnie dostępny dla wszystkich, każdy może zweryfikować nadawcę, jak również integralność wysłanej wiadomości.

Certyfikat ID

Pierwszym krokiem do używania podpisu elektronicznego oraz szyfrowania wysyłanych wiadomości, jest oczywiście uzyskanie samego certyfikatu z kompletem kluczy: prywatnym i publicznym. Obecnie usługa taka jest coraz tańsza, coraz więcej firm oferuje takie produkty. Również polskie centra danych od wielu lat istnieją z powodzeniem na rynku jako zaufane urzędy certyfikacji.

Roczny koszt utrzymania podstawowego certyfikatu ID waha się w granicach 40 – 100 zł, w zależności od rodzaju certyfikatu, a tak naprawdę od ilości danych w nim zawartych. Najprostsze certyfikaty mają zaszyte informacje jedynie o adresie e-mail osoby, którą identyfikują. Trochę droższe, zawierają także takie dane jak imię i nazwisko. Najdroższe certyfikaty dodatkowo zawierają również – jeśli jest taka potrzeba – dane firmy. Dodatkowo certyfikaty różnią się także wysokością gwarancji finansowej, na którą opiewają, a która może wynosić nawet setki tysięcy złotych.

Sam proces pobierania certyfikatu prześledzimy skrótowo na podstawie generowania certyfikatu testowego na 90 dni, ze strony jednego z polskich przedsiębiorstw, oferującego usługi związane z uwierzytelnianiem tożsamości, wystawianiem certyfikatów osobowych, SSL etc.

1. Pierwszym krokiem jest złożenie zamówienia, gdzie podajemy swoje dane osobowe, adres email i ewentualnie inne wymagane informacje. Po kilku minutach możemy przystąpić do aktywacji certyfikatu. Klikamy „Aktywuj”.

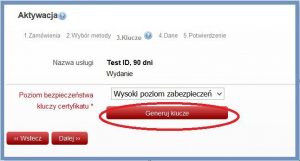

2. Pierwszym etapem aktywacji certyfikatu jest wygenerowanie pary kluczy. Możliwych jest kilka rozwiązań:

– wygenerowanie pary kluczy za pośrednictwem przeglądarki internetowej

– wygenerowanie pary kluczy na karcie kryptograficznej

oraz

– wysłanie żądania wydania certyfikatu w formie CSR (ang. Certificate Signing Request)

Najprostszą metodą jest wygenerowanie kluczy z poziomu przeglądarki (opcja pierwsza).

Klikamy „Generuj klucze”.

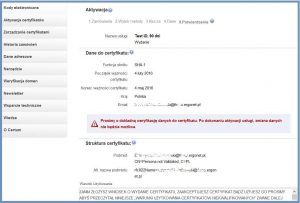

3. W dalszych etapach potwierdzamy nasze dane, weryfikujemy czy wszystkie informacje są wprowadzone bezbłędnie i zatwierdzamy wniosek.

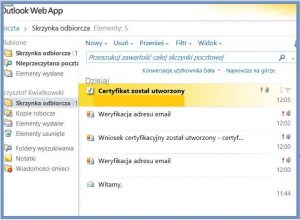

4. Wysłany zostaje e-mail na nasze konto, w którym otrzymujemy link do instalacji certyfikatu.

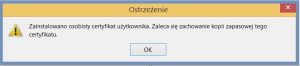

5. Klikając link podany w mailu, dokonujemy rejestracji certyfikatu na komputerze, z którego aktualnie korzystamy oraz na koncie użytkownika, które obecnie jest zalogowany. Po pomyślnym zarejestrowaniu, otrzymamy potwierdzenie operacji.